深入浅出密码学豆瓣带目录.pdf

http://www.100md.com

2020年11月26日

|

| 第1页 |

|

| 第8页 |

|

| 第13页 |

|

| 第22页 |

|

| 第50页 |

|

| 第286页 |

参见附件(42118KB,369页)。

《深入浅出密码学:常用加密技术原理与应用》作者长期执教于计算机科学与工程系,拥有十分丰富的应用密码学教学经验。该书可作为研究生和高年级本科生的教科书,也可供工程师自学之用

内容简介

密码学的应用范围日益扩大,它不仅用于政府通信和银行系统等传统领域,还用于Web浏览器、电子邮件程序、手机、制造系统、嵌入式软件、智能建筑、汽车甚至人体器官移植等领域。今天的设计人员必须全面系统地了解应用密码学。

主要内容

该书将理论与实践完美融合在一起,在大量实例的引导下,深入讨论了密码学精髓内容。

介绍密码学和数据安全性

分析序列密码、DES、3DES、AES、分组密码和RSA密码体制

讨论ECC、数字签名、哈希函数、MAC和密钥建立。方法(如证书和PKI)

讲述针对RFID和移动设备的轻量级密码、当前推荐的密钥长度等新主题

作者简介

Christof Paar,任波鸿大学嵌入式安全系教授,并兼任马萨诸塞大学教授。Christof讲授密码学课程的时间已有1 5年之久,并曾为摩托罗拉、飞利浦和NASA 等多家机构的从业人员授课。Christof是应用密码学领域的CHES(Cryptographic Hardware and Embedded Systems)学术会议的创始人之一,迄今已发表100多篇学术论文。

Jan Pelzl,是安全咨询公司ESCRYPT-Embedded Security的管理总监。Jan拥有应用密码学博士学位,他对基于椭圆曲线的密码学的研究可谓苦心孤诣,对该领域具有非常独到和深邃的理解,已在重要刊物上发表了多篇论文。

如何使用本书

本书提供的实例和相关材料在过去几十年经过了不断完善和改进,在课堂教学中也得到了广大师生的认可,我们也曾将本书作为初级研究生教程和高级本科生教程;同时,它也曾单独地用于IT安全工程专业本科生的课程。实践发现,两个学期内,每周90分钟的讲课时间加上45分钟的习题解答环节时间(总计10个ECTS学分)基本上可以完成本书绝大多数章节的教学。对典型的美国风格的三学分制的课程,或一学期欧洲学校的课程而言,本书的某些章节可以忽略。以下是两种针对一学期课程的合理选择:

课程选择1:将重点放在密码学应用上,比如在计算机科学或电子工程项目中的应用。本书中的加密内容对计算机网络或高级安全课程有很好的辅助作用:第1章,第2.1到2.2节、第4章、第5章的5.1节、第6章、第7章的7.1节~7.3节、第8章的8.1节-8.4节、第10章的10.1~10.2节、第11章、第12章和第13章。

课程选择2:将重点放在密码学算法及对应的数学背景上,比如可以把本书作为计算机科学专业、电子工程专业或数学系研究生的应用密码学课程。本书可以作为深入学习更理论化密码学研究生课程的先导教程。涉及的章节主要包括:第1章、第2章、第3章、第4章、第6章、第7章、第8章的8.1节-8.4节、第9章、第10章和第11章的11.1节-11.2节.

作为科班出生的工程师,我们已经在应用密码学和安全领域工作了15年以上,我们真诚地希望读者也能和我们一样,在这个奇妙的领域发现很多乐趣。

密码使用学本身可以分为以下三个主要分支

对称算法(Symmetric Algorithm):该算法是基于这样的假设:双方共享一个密钥,并使用相同的加密方法和解密方法。1976年以前的加密算法毫无例外地全部基于对称算法。如今对称密码仍广泛应用于各个领域,尤其是在数据加密和消息完整性检查方面。

非对称算法(Asymmetric Algorithm)或公钥算法(Public-Key Algorithm):Whitfield Diffie Martin Hellman和Ralph Merkle在1976年提出了一个完全不同的密码类型。与对称密码学-

样,在公钥密码学中用户也拥有一个密钥;但不同的是,他同时还拥有一个公钥。非对称算法既可以用在诸如数字签名和密钥建立的应用中,也可用于传统的数据加密中。

密码协议(Cryptographic Protocol):粗略地讲,密码协议主要针对是密码学算法的应用。对称算法和非对称算法可以看作是实现安全Internet通信的基础。密码协议的一个典型示例就是传输层安全(TLS)方案,现在所有的Web浏览器都已使用这个方案。

深入浅出密码学豆瓣带目录截图

[General Information]

info:本信息由Onlyown云端版生成

图书名:深入浅出密码学 常用加密技术原理与应用

SS:13115644

页码:351

本书总页数:364

BookUrl:http:book.duxiu.combookDetail.jsp?dxNumber=000008372893d=7E2EF08B20276651C968B6EC0325C483fenlei=

1816100801sw=9787302296096

Str:img1523FD988C1D9FA88EA35EC18F4F29A671244D8721DC673B2494A4BF17A4947EC1D38328D5CEEFF631618F2F0C855CA6892FA341E

7E04963D91373A169B050830F1684E12B98BF8849035C234229A1D86090748BADE6E53E984CE25730FA4B8C5D132CC9DA665903266D6DEAE581

F597272EA5n35封面

书名

版权

前言

目录

第1章 密码学和数据安全导论

1.1 密码学及本书内容概述

1.2 对称密码学

1.2.1 基础知识

1.2.2 简单对称加密:替换密码

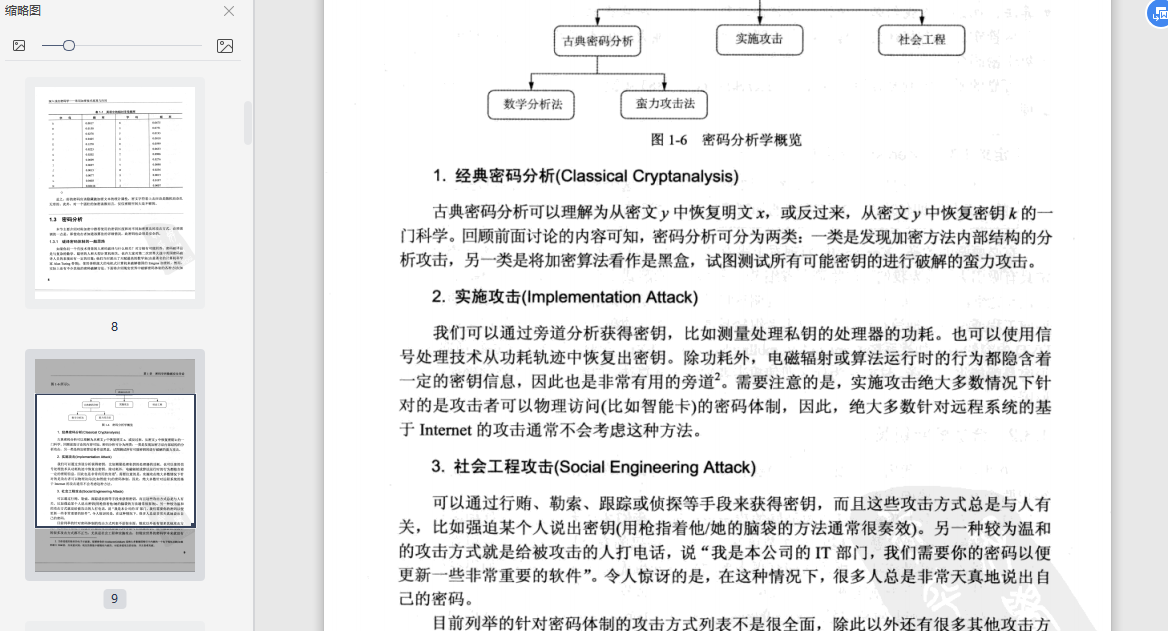

1.3 密码分析

1.3.1 破译密码体制的一般思路

1.3.2 合适的密钥长度

1.4 模运算与多种古典密码

1.4.1 模运算

1.4.2 整数环

1.4.3 移位密码(凯撒密码)

1.4.4 仿射密码

1.5 讨论及扩展阅读

1.6 要点回顾

1.7 习题

第2章 序列密码

2.1 引言

2.1.1 序列密码与分组密码

2.1.2 序列密码的加密与解密

2.2 随机数与牢不可破的分组密码

2.2.1 随机数生成器

2.2.2 一次一密

2.2.3 关于实际序列密码

2.3 基于移位寄存器的序列密码

2.3.1 线性反馈移位寄存器(LFSR)

2.3.2 针对单个LFSR的已知明文攻击

2.3.3 Trivium

2.4 讨论及扩展阅读

2.5 要点回顾

2.6 习题

第3章 数据加密标准与替换算法

3.1 DES简介

3.2 DES算法概述

3.3 DES的内部结构

3.3.1 初始置换与逆初始置换

3.3.2 f函数

3.3.3 密钥编排

3.4 解密

3.5 DES的安全性

3.5.1 穷尽密钥搜索

3.5.2 分析攻击

3.6 软件实现与硬件实现

3.6.1 软件

3.6.2 硬件

3.7 DES替换算法

3.7.1 AES和AES入围密码

3.7.2 3DES与DESX

3.7.3 轻量级密码PRESENT

3.8 讨论及扩展阅读

3.9 要点回顾3.10 习题

第4章 高级加密标准

4.1 引言

4.2 AES算法概述

4.3 一些数学知识:伽罗瓦域简介

4.3.1 有限域的存在性

4.3.2 素域

4.3.3 扩展域GF(2m)

4.3.4 GF(2m)内的加法与减法

4.3.5 GF(2m)内的乘法

4.3.6 GF(2m)内的逆操作

4.4 AES的内部结构

4.4.1 字节代换层

4.4.2 扩散层

4.4.3 密钥加法层

4.4.4 密钥编排

4.5 解密

4.6 软件实现与硬件实现

4.6.1 软件

4.6.2 硬件

4.7 讨论及扩展阅读

4.8 要点回顾

4.9 习题

第5章 分组密码的更多内容

5.1 分组密码加密:操作模式

5.1.1 电子密码本模式(ECB)

5.1.2 密码分组链接模式(CBC)

5.1.3 输出反馈模式(OFB)

5.1.4 密码反馈模式(CFB)

5.1.5 计数器模式(CTR)

5.1.6 伽罗瓦计数器模式(GCM)

5.2 回顾穷尽密钥搜索

5.3 增强分组密码的安全性

5.3.1 双重加密与中间人攻击

5.3.2 三重加密

5.3.3 密钥漂白

5.4 讨论及扩展阅读

5.5 要点回顾

5.6 习题

第6章 公钥密码学简介

6.1 对称密码学与非对称密码学

6.2 公钥密码学的实用性

6.2.1 安全机制

6.2.2 遗留问题:公钥的可靠性

6.2.3 重要的公钥算法

6.2.4 密钥长度与安全等级

6.3 公钥算法的基本数论知识

6.3.1 欧几里得算法

6.3.2 扩展的欧几里得算法

6.3.3 欧拉函数

6.3.4 费马小定理与欧拉定理

6.4 讨论及扩展阅读

6.5 要点回顾

6.6 习题

第7章 RSA密码体制

7.1 引言7.2 加密与解密

7.3 密钥生成与正确性验证

7.4 加密与解密:快速指数运算

7.5 RSA的加速技术

7.5.1 使用短公开指数的快速加密

7.5.2 使用中国余数定理的快速加密

7.6 寻找大素数

7.6.1 素数的普遍性

7.6.2 素性测试

7.7 实际中的RSA:填充

7.8 攻击

7.9 软件实现与硬件实现

7.10 讨论及扩展阅读

7.11 要点回顾

7.12 习题

第8章 基于离散对数问题的公钥密码体制

8.1 Diffie-Hellman密钥交换

8.2 一些代数知识

8.2.1 群

8.2.2 循环群

8.2.3 子群

8.3 离散对数问题

8.3.1 素数域内的离散对数问题

8.3.2 推广的离散对数问题

8.3.3 针对离散对数问题的攻击

8.4 Diffie-Hellman密钥交换的安全性

8.5 Elgamal加密方案

8.5.1 从Diffie-Hellman密钥交换到Elgamal加密

8.5.2 Elgamal协议

8.5.3 计算方面

8.5.4 安全性

8.6 讨论及扩展阅读

8.7 要点回顾

8.8 习题

第9章 椭圆曲线密码体制

9.1 椭圆曲线的计算方式

9.1.1 椭圆曲线的定义

9.1.2 椭圆曲线上的群操作

9.2 使用椭圆曲线构建离散对数问题

9.3 基于椭圆曲线的Diffie-Hellman密钥交换

9.4 安全性

9.5 软件实现与硬件实现

9.6 讨论及扩展阅读

9.7 要点回顾

9.8 习题

第10章 数字签名

10.1 引言

10.1.1 对称密码学尚不能完全满足需要的原因

10.1.2 数字签名的基本原理

10.1.3 安全服务

10.2 RSA签名方案

10.2.1 教科书的RSA数字签名

10.2.2 计算方面

10.2.3 安全性

10.3 Elgamal数字签名方案

10.3.1 教科书的Elgamal数字签名10.3.2 计算方面

10.3.3 安全性

10.4 数字签名算法

10.4.1 DSA算法

10.4.2 计算方面

10.4.3 安全性

10.5 椭圆曲线数字签名算法

10.5.1 ECDSA算法

10.5.2 计算方面

10.5.3 安全性

10.6 讨论及扩展阅读

10.7 要点回顾

10.8 习题

第11章 哈希函数

11.1 动机:对长消息签名

11.2 哈希函数的安全性要求

11.2.1 抗第一原像性或单向性

11.2.2 抗第二原像性或弱抗冲突性

11.2.3 抗冲突性与生日攻击

11.3 哈希函数概述

11.3.1 专用的哈希函数:MD4家族

11.3.2 从分组密码构建的哈希函数

11.4 安全哈希算法SHA-1

11.4.1 预处理

11.4.2 哈希计算

11.4.3 实现

11.5 讨论及扩展阅读

11.6 要点回顾

11.7 习题

第12章 消息验证码

12.1 消息验证码的基本原理

12.2 来自哈希函数的MAC:HMAC

12.3 来自分组密码的MAC:CBC-MAC

12.4 伽罗瓦计数器消息验证码

12.5 讨论及扩展阅读

12.6 要点回顾

12.7 习题

第13章 密钥建立

13.1 引言

13.1.1 一些术语

13.1.2 密钥刷新和密钥衍生

13.1.3 n2密钥分配问题

13.2 使用对称密钥技术的密钥建立

13.2.1 使用密钥分配中心的密钥建立

13.2.2 Kerberos

13.2.3 使用对称密钥分配的其他问题

13.3 使用非对称密钥技术的密钥建立

13.3.1 中间人攻击

13.3.2 证书

13.3.3 PKI和CA

13.4 讨论及扩展阅读

13.5 要点回顾

13.6 习题

参考文献 ......

info:本信息由Onlyown云端版生成

图书名:深入浅出密码学 常用加密技术原理与应用

SS:13115644

页码:351

本书总页数:364

BookUrl:http:book.duxiu.combookDetail.jsp?dxNumber=000008372893d=7E2EF08B20276651C968B6EC0325C483fenlei=

1816100801sw=9787302296096

Str:img1523FD988C1D9FA88EA35EC18F4F29A671244D8721DC673B2494A4BF17A4947EC1D38328D5CEEFF631618F2F0C855CA6892FA341E

7E04963D91373A169B050830F1684E12B98BF8849035C234229A1D86090748BADE6E53E984CE25730FA4B8C5D132CC9DA665903266D6DEAE581

F597272EA5n35封面

书名

版权

前言

目录

第1章 密码学和数据安全导论

1.1 密码学及本书内容概述

1.2 对称密码学

1.2.1 基础知识

1.2.2 简单对称加密:替换密码

1.3 密码分析

1.3.1 破译密码体制的一般思路

1.3.2 合适的密钥长度

1.4 模运算与多种古典密码

1.4.1 模运算

1.4.2 整数环

1.4.3 移位密码(凯撒密码)

1.4.4 仿射密码

1.5 讨论及扩展阅读

1.6 要点回顾

1.7 习题

第2章 序列密码

2.1 引言

2.1.1 序列密码与分组密码

2.1.2 序列密码的加密与解密

2.2 随机数与牢不可破的分组密码

2.2.1 随机数生成器

2.2.2 一次一密

2.2.3 关于实际序列密码

2.3 基于移位寄存器的序列密码

2.3.1 线性反馈移位寄存器(LFSR)

2.3.2 针对单个LFSR的已知明文攻击

2.3.3 Trivium

2.4 讨论及扩展阅读

2.5 要点回顾

2.6 习题

第3章 数据加密标准与替换算法

3.1 DES简介

3.2 DES算法概述

3.3 DES的内部结构

3.3.1 初始置换与逆初始置换

3.3.2 f函数

3.3.3 密钥编排

3.4 解密

3.5 DES的安全性

3.5.1 穷尽密钥搜索

3.5.2 分析攻击

3.6 软件实现与硬件实现

3.6.1 软件

3.6.2 硬件

3.7 DES替换算法

3.7.1 AES和AES入围密码

3.7.2 3DES与DESX

3.7.3 轻量级密码PRESENT

3.8 讨论及扩展阅读

3.9 要点回顾3.10 习题

第4章 高级加密标准

4.1 引言

4.2 AES算法概述

4.3 一些数学知识:伽罗瓦域简介

4.3.1 有限域的存在性

4.3.2 素域

4.3.3 扩展域GF(2m)

4.3.4 GF(2m)内的加法与减法

4.3.5 GF(2m)内的乘法

4.3.6 GF(2m)内的逆操作

4.4 AES的内部结构

4.4.1 字节代换层

4.4.2 扩散层

4.4.3 密钥加法层

4.4.4 密钥编排

4.5 解密

4.6 软件实现与硬件实现

4.6.1 软件

4.6.2 硬件

4.7 讨论及扩展阅读

4.8 要点回顾

4.9 习题

第5章 分组密码的更多内容

5.1 分组密码加密:操作模式

5.1.1 电子密码本模式(ECB)

5.1.2 密码分组链接模式(CBC)

5.1.3 输出反馈模式(OFB)

5.1.4 密码反馈模式(CFB)

5.1.5 计数器模式(CTR)

5.1.6 伽罗瓦计数器模式(GCM)

5.2 回顾穷尽密钥搜索

5.3 增强分组密码的安全性

5.3.1 双重加密与中间人攻击

5.3.2 三重加密

5.3.3 密钥漂白

5.4 讨论及扩展阅读

5.5 要点回顾

5.6 习题

第6章 公钥密码学简介

6.1 对称密码学与非对称密码学

6.2 公钥密码学的实用性

6.2.1 安全机制

6.2.2 遗留问题:公钥的可靠性

6.2.3 重要的公钥算法

6.2.4 密钥长度与安全等级

6.3 公钥算法的基本数论知识

6.3.1 欧几里得算法

6.3.2 扩展的欧几里得算法

6.3.3 欧拉函数

6.3.4 费马小定理与欧拉定理

6.4 讨论及扩展阅读

6.5 要点回顾

6.6 习题

第7章 RSA密码体制

7.1 引言7.2 加密与解密

7.3 密钥生成与正确性验证

7.4 加密与解密:快速指数运算

7.5 RSA的加速技术

7.5.1 使用短公开指数的快速加密

7.5.2 使用中国余数定理的快速加密

7.6 寻找大素数

7.6.1 素数的普遍性

7.6.2 素性测试

7.7 实际中的RSA:填充

7.8 攻击

7.9 软件实现与硬件实现

7.10 讨论及扩展阅读

7.11 要点回顾

7.12 习题

第8章 基于离散对数问题的公钥密码体制

8.1 Diffie-Hellman密钥交换

8.2 一些代数知识

8.2.1 群

8.2.2 循环群

8.2.3 子群

8.3 离散对数问题

8.3.1 素数域内的离散对数问题

8.3.2 推广的离散对数问题

8.3.3 针对离散对数问题的攻击

8.4 Diffie-Hellman密钥交换的安全性

8.5 Elgamal加密方案

8.5.1 从Diffie-Hellman密钥交换到Elgamal加密

8.5.2 Elgamal协议

8.5.3 计算方面

8.5.4 安全性

8.6 讨论及扩展阅读

8.7 要点回顾

8.8 习题

第9章 椭圆曲线密码体制

9.1 椭圆曲线的计算方式

9.1.1 椭圆曲线的定义

9.1.2 椭圆曲线上的群操作

9.2 使用椭圆曲线构建离散对数问题

9.3 基于椭圆曲线的Diffie-Hellman密钥交换

9.4 安全性

9.5 软件实现与硬件实现

9.6 讨论及扩展阅读

9.7 要点回顾

9.8 习题

第10章 数字签名

10.1 引言

10.1.1 对称密码学尚不能完全满足需要的原因

10.1.2 数字签名的基本原理

10.1.3 安全服务

10.2 RSA签名方案

10.2.1 教科书的RSA数字签名

10.2.2 计算方面

10.2.3 安全性

10.3 Elgamal数字签名方案

10.3.1 教科书的Elgamal数字签名10.3.2 计算方面

10.3.3 安全性

10.4 数字签名算法

10.4.1 DSA算法

10.4.2 计算方面

10.4.3 安全性

10.5 椭圆曲线数字签名算法

10.5.1 ECDSA算法

10.5.2 计算方面

10.5.3 安全性

10.6 讨论及扩展阅读

10.7 要点回顾

10.8 习题

第11章 哈希函数

11.1 动机:对长消息签名

11.2 哈希函数的安全性要求

11.2.1 抗第一原像性或单向性

11.2.2 抗第二原像性或弱抗冲突性

11.2.3 抗冲突性与生日攻击

11.3 哈希函数概述

11.3.1 专用的哈希函数:MD4家族

11.3.2 从分组密码构建的哈希函数

11.4 安全哈希算法SHA-1

11.4.1 预处理

11.4.2 哈希计算

11.4.3 实现

11.5 讨论及扩展阅读

11.6 要点回顾

11.7 习题

第12章 消息验证码

12.1 消息验证码的基本原理

12.2 来自哈希函数的MAC:HMAC

12.3 来自分组密码的MAC:CBC-MAC

12.4 伽罗瓦计数器消息验证码

12.5 讨论及扩展阅读

12.6 要点回顾

12.7 习题

第13章 密钥建立

13.1 引言

13.1.1 一些术语

13.1.2 密钥刷新和密钥衍生

13.1.3 n2密钥分配问题

13.2 使用对称密钥技术的密钥建立

13.2.1 使用密钥分配中心的密钥建立

13.2.2 Kerberos

13.2.3 使用对称密钥分配的其他问题

13.3 使用非对称密钥技术的密钥建立

13.3.1 中间人攻击

13.3.2 证书

13.3.3 PKI和CA

13.4 讨论及扩展阅读

13.5 要点回顾

13.6 习题

参考文献 ......

您现在查看是摘要介绍页, 详见PDF附件(42118KB,369页)。